OAuth协议中安全用户认证与授权的研究

关键词:OAuth协议;授权访问令牌;验证

1.引言

随着计算机和网络的发展,各种各样的网络应用得到了发展和应用。网络应用中使用最显著的就是社交网络服务(SNS)。该SNS web应用用户希望能够轻松地与许多应用程序共享耦合。但由于现有的用户身份验证是基于使用ID/Password的基本身份验证,因此其结构容易受到安全性的影响。因此,为了克服这一安全漏洞,开发了对每个web应用进行独立认证的方法,并对用户进行认证。这种web应用认证方法的示例有谷歌AuthSub、AOL OpenAuth、Yahoo BBAuth、Amazon web service API等。由于每个应用程序都不同,用户得到了要求每个应用程序都没有单独的身份验证过程的方式,如果此身份验证方法经过验证,则单独可以使用。它是OAuth(开放授权)协议,以适应这个用户的需求并出现。日志含义OAuth协议宣布OAuth 1.0于2007年发布了OAuth 1.0,并于2008年6月修订了OAuth 1.0的安全问题,并于2010年注册为IETF标准。2012年发布了OAuth 2.0草案,并于2012年10月注册成为标准。对于这个OAuth协议,由于是为了标准化现有的相互不同的认证方法而做的,每个应用没有单独的认证过程,集成认证多个应用,它是可以使用的。OAuth是一种使用多个服务提供商提供的服务对授权机构进行身份验证的协议,第三方应用程序和用户通过一次身份验证。但OAuth提供了方便和可扩展性,但在第三方应用和用户之间的认证过程中存在诸多安全漏洞。在OAuth协议中不同于现有的web应用程序身份验证的弱点,由于这个安全漏洞可以使用多个服务,如果它在一次身份验证中获得成功,就会产生严重的安全问题。在OAuth protocol的情况下,由于使用许多应用程序来勒索access token有访问资源的权限,它可能会在资源中产生安全漏洞。有重放攻击、钓鱼攻击、模仿攻击等,这是网络安全的普遍弱点,在这种方式中,它可以敲诈这个访问令牌。本文提出了用户电子邮件认证和第三方应用认证的用户认证方法,以解决OAuth协议中可能出现的安全问题。当用户身份验证完成,阻止access token和存储,尽管访问令牌被分散,它被存储和攻击者赢得了一些用户信息,它不允许用于用户身份验证。本文的组织结构如下。第二部分对OAuth协议中的用户认证方法进行了分析。第三部分可以分析OAuth协议中可能发生的安全漏洞。第四部分,提出克服OAuth协议的安全问题的方法和第五部分提出的方法的性能。第六节给出结论。

2.OAuth protocol

2.1 OAuth协议流程

对于OAuth协议,在使用服务提供者提供的服务时,是不存在用户身份验证信息(ID、密码)的协议赋予服务提供者对资源服务器的访问权限。OAuth协议正在使用OAuth协议。

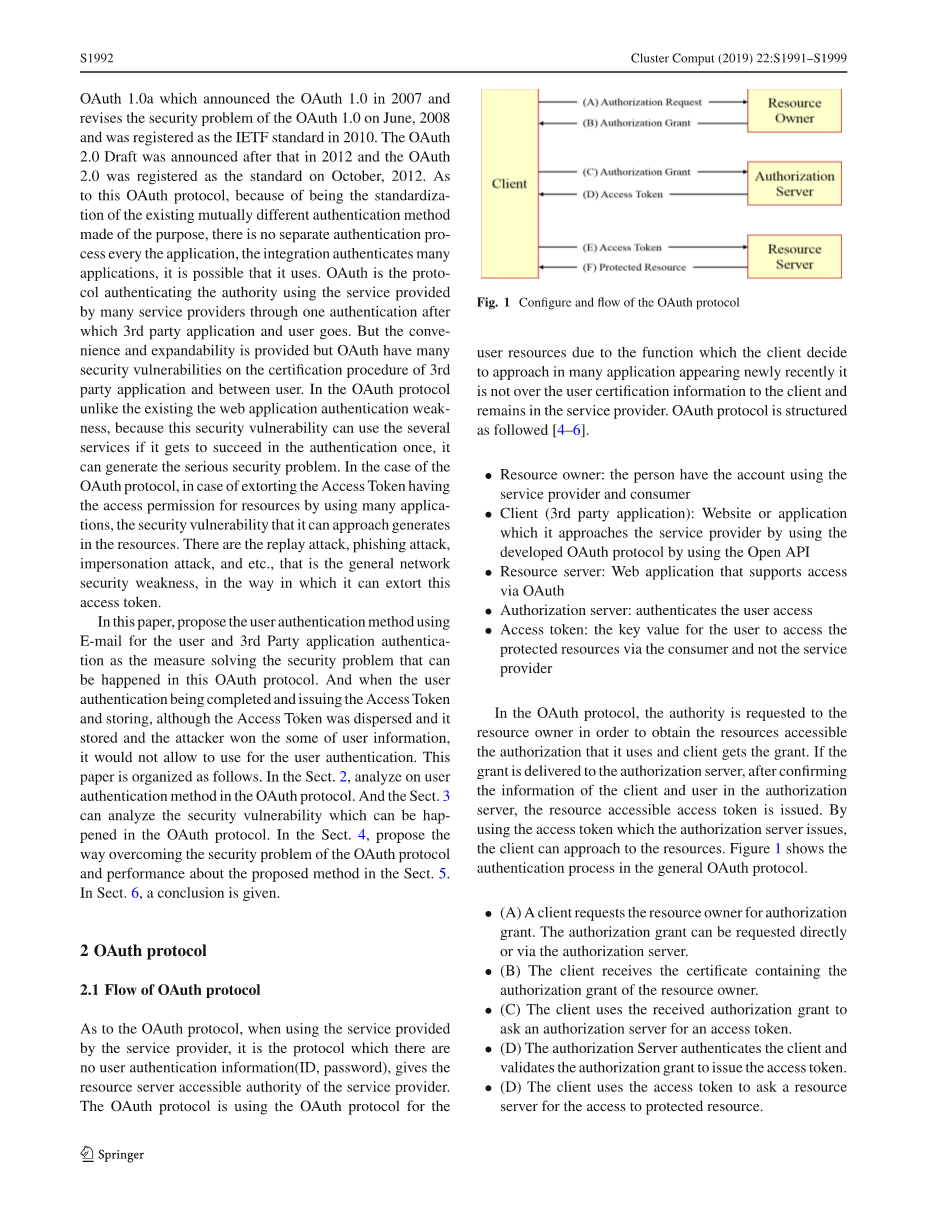

用户资源由于客户端决定接近的功能,在最近出现的许多应用程序中,它不是通过用户认证信息传递给客户端,而是保留在服务提供者中。OAuth协议结构如下:

- 资源所有者:使用服务提供者和消费者的账户的人。

- 客户端(第三方应用程序):通过使用开放API使用开发的OAuth协议接触服务提供者的网站或应用程序。

- 资源服务器:支持通过OAuth访问的Web应用程序。

- 授权服务器:验证用户访问。

- 访问令牌(access token):用户通过消费者(而不是服务提供商)访问受保护资源的键值

在OAuth协议中,授权被请求给资源所有者,以便获得它使用的授权可访问的资源,客户端获得授权。向授权服务器下发授权后,在授权服务器中确认客户端和用户信息后,颁发资源可访问访问令牌。通过使用授权服务器发出的访问令牌,客户机可以访问资源。图1显示了通用OAuth协议中的身份验证过程。

- 客户端请求资源所有者授权。授权授予可以直接请求,也可以通过授权服务器请求。

- 客户端收到包含资源所有者授权的证书。

- 客户端使用接收到的授权授权向授权服务器请求访问令牌。

- 授权服务器对客户端进行身份验证,并验证授权授予以发出访问令牌。

- 客户端使用访问令牌请求资源服务器访问受保护的资源。

- 如果访问令牌有效,资源服务器将受保护的资源返回给客户端。

2.2 OAuth协议认证流程

如果执行OAuth认证程序,则授权rization server由客户端颁发访问令牌并颁发 访问令牌存储在授权的数据库中server.Resourceservergetstopperformthevaliditycheck访问令牌保留在数据库中用于有效- 如果客户端提供访问令牌,则检查访问令牌 以及使用服务的资源服务器的API调用。

阶段1:API客户机通过授权服务器请求访问令牌。此时,对权限范围内的授权码请求访问令牌的发布和授权就可以请求了。

阶段2:授权码生效后,在访问令牌生产上调用的授权服务器选择批准或不批准通过账户系统向该客户端发出请求的授权。访问令牌由客户端在可能发出访问令牌的情况下发出。存储有关访问令牌的信息。

阶段3:向客户端发送已发出的访问令牌。

阶段4:如果客户端调用API,通过使用颁发的访问令牌,资源服务器的API被调用。

阶段5:此时,API拥有管理员权限。因此,对于访问令牌,资源服务器从保存的数据库中接收到用户帐号、权限、与访问令牌相关的信息等。允许API调用,因为管理员权限被授予了相应的访问令牌。

阶段6:资源服务器发送关于请求的结果。

当API服务获得客户端的访问权限访问令牌时,它检查请求的数据是否有效。

3.OAuth协议安全漏洞分析

对web环境下的认证系统进行了大量的研究。研究结果发现了该系统带来并正在使用OAuth协议的弱点[9-11]。这种形式的攻击被认为是隐式方式的弱点,它是OAuth 2.0协议中四种授权授权类型中使用最广泛的一种,客户端不需要在授权服务器中执行身份验证。OAuth 2.0协议标准没有提供可以检查使用的访问令牌是否被发布到任何客户端的规范。因此,用户可以通过使用客户端攻击者的帐户信息来登录访问令牌。因此,分析OAuth 2.0协议中常见的安全漏洞有重放攻击、钓鱼攻击和模拟攻击。

3.1重放攻击漏

洞授权代码将可访问的资源、OAuth协议授权类型中的访问令牌下发到客户端。授权代码通过web浏览器从授权服务器传递到客户机。在此过程中,攻击者可以在网络上勒索授权码。在OAuth协议中,授权码表示对Client的访问权限。因此,必须使用授权码1。如果没有,使用重放攻击是可能的。攻击者捕获资源所有者和客户端授权码重定向请求进行重放攻击。攻击者利用捕获的授权码重定向请求向客户端发送请求,以授权码相关的资源所有者的账号登录。攻击者在获得本次重放攻击的资源所有者信息后,获取资源服务器的访问权限。图3显示了OAuth协议中的重放攻击。

3.2网络钓鱼攻击漏洞

当客户端将资源所有者的web浏览器发送给授权服务器时,网络钓鱼攻击是指非正常服务器的攻击者接近网络钓鱼服务器的攻击。攻击者通过DNS欺骗攻击污染与客户端相邻的DNS服务器。由于客户端正常下发资源所有者的web浏览器,但DNS服务器受到攻击者注册的授权服务器地址的污染,所以web浏览器是基于钓鱼服务器连接的。通过使用身份验证信息的资源所有者可以输入ID和密码,资源所有者的身份验证信息,并从钓鱼服务器资源所有者获得输入它可以访问受害者的资源以连接到网络钓鱼服务器并获得认证。这种钓鱼攻击很容易。客户端必须通过授权服务器的身份验证才能使用资源所有者的信息。在此过程中,攻击者创建恶意客户端和身份验证ID所需的资源所有者,并可能敲诈密码。攻击者使用资源所有者ID和密码登录后,就可以获得资源服务器的访问权限。

4 OAuth协议中安全用户认证授权的设计

在执行用户身份验证以便在OAuth中使用服务之后,发出访问令牌并提供服务。此时,可能会被窃取所使用的身份验证信息(ID、Password)。由于服务的多个使用可以作为现有web服务的一个身份验证,OAuth可能会发生严重的安全问题。因此,在发布访问令牌之前,为了解决OAuth协议中的安全漏洞。通过使用电子邮件,可以对资源所有者进行身份验证,并安全发出访问令牌。和提出它在其中分发访问令牌和存储的方法。由于访问令牌的分散和存储,虽然攻击者获得了一些用户信息,但它不能用于用户身份验证。

4.1访问令牌发放方法

本文提出通过电子邮件认证服务器对资源所有者进行认证并发放访问令牌的方法。Access令牌发放过程与现有的OAuth协议相同,但添加了通过使用电子邮件身份验证服务器对资源所有者进行身份验证的提议方法。它可以通过电子邮件验证来验证它是否是服务请求。当请求发布访问令牌时,授权服务器请求资源所有者向电子邮件身份验证服务器进行身份验证以进行验证 是否为正常请求。电子邮件身份验证服务器将包含身份验证代码的电子邮件发送给资源所有者。电子邮件身份验证服务器验证从资源所有者接收到的邮件的身份验证代码。如果验证了身份验证码,说明已批准了资源所有者,则电子邮件身份验证服务器通知授权服务器。授权服务器由客户机发出访问令牌。本文采用ELGmal算法,使电子邮件认证服务器能够安全地将电子邮件发送给资源所有者[16,17]。图6显示了通过使用E-mail身份验证服务器发出访问令牌的算法。

4.2所提出方法的设计

在本文中,通过使用OAuth协议中的电子邮件认证服务器对用户进行安全授权后,对资源所有者进行身份验证,决定发布访问令牌。访问令牌被分发给已发出的访问令牌保护,并被存储。

5.评估所建议系统的性能

为了从认证服务器获得授权码并得到验证,为了发出访问令牌,攻击者可以使用授权码进行攻击。在网络钓鱼攻击的情况下,通过交叉认证资源所有者、认证服务器和授权代码,可以防止网络钓鱼攻击和假冒攻击。

在重放攻击漏洞中,攻击者捕获资源所有者和客户端授权代码重定向请求。通过授权码重定向请求,将请求重发送到客户端,以授权码相关的资源所有者帐号登录。并且获取了用户的信息,攻击者试图赢得对资源服务器的访问权,但由于在提出的方法发出访问令牌之前,通过向资源所有者发送电子邮件对访问令牌的发放进行了身份验证,攻击者使用授权码进行重放攻击,无法访问资源服务器。通过使用授权码,可以解决通过电子邮件认证服务器进行验证、重放攻击、仿冒攻击、钓鱼攻击等身份验证漏洞。首先,因为它确实存在因为攻击者利用电子邮件的验证过程和重放攻击企图,验证的有效性通过verificat

剩余内容已隐藏,支付完成后下载完整资料

英语原文共 9 页,剩余内容已隐藏,支付完成后下载完整资料

资料编号:[596003],资料为PDF文档或Word文档,PDF文档可免费转换为Word

您可能感兴趣的文章

- 饮用水微生物群:一个全面的时空研究,以监测巴黎供水系统的水质外文翻译资料

- 步进电机控制和摩擦模型对复杂机械系统精确定位的影响外文翻译资料

- 具有温湿度控制的开式阴极PEM燃料电池性能的提升外文翻译资料

- 警报定时系统对驾驶员行为的影响:调查驾驶员信任的差异以及根据警报定时对警报的响应外文翻译资料

- 门禁系统的零知识认证解决方案外文翻译资料

- 车辆废气及室外环境中悬浮微粒中有机磷的含量—-个案研究外文翻译资料

- ZigBee协议对城市风力涡轮机的无线监控: 支持应用软件和传感器模块外文翻译资料

- ZigBee系统在医疗保健中提供位置信息和传感器数据传输的方案外文翻译资料

- 基于PLC的模糊控制器在污水处理系统中的应用外文翻译资料

- 光伏并联最大功率点跟踪系统独立应用程序外文翻译资料