英语原文共 6 页,剩余内容已隐藏,支付完成后下载完整资料

安全性增强并使用会话密钥协商协议的基于智能卡的远程用户密码认证方案

Young-Hwa An

Division of Computer and Media Information Engineering, Kangnam University

111, Gugal-dong, Giheung-gu, Yongin-si, Gyounggi-do, 446-702, Korea

摘要:最近基于智能卡的用户认证方案已经被提出来改善用户认证方案中的安全缺陷。Li等人在2013年提出了一种增强型的基于智能卡的远程用户密码认证方案,该方案能够抵抗Chen等人的方案的安全缺陷。 在本文中,我们指出Li等人的方案容易受到用户模拟攻击,服务器伪装攻击,密码猜测攻击以及不支持用户和服务器之间的相互认证。此外,我们还提出了使用会话密钥协议安全性增强的方案来克服Li等人方案的安全缺陷,即使存储在智能卡中的秘密值被泄露。 结果证明,增强型方案在安全性方面比相关方案相对更安全。

关键词:认证,用户模拟攻击,服务器伪装攻击,密码猜测攻击,会话密钥协商

I.介绍

随着互联网技术的迅速发展,电子商务和移动商务中的用户认证方案已成为重要的安全问题之一。远程用户认证方案是一种通过不安全的通信网络对远程用户进行认证的机制。 基于密码的认证方案是一种方便和有效的认证机制。然而,由于不安全的密码管理和各种各样的攻击技术,认证方案中已经出现了许多漏洞。目前,为实现用户和服务器之间的安全通信,一些安全性增强的方案[1-7]已经被提出。

普遍来说,一个理想的基于智能卡的密码认证方案[8]应该能够承受诸如拒绝服务攻击,伪造攻击,并行攻击,密码猜测攻击,重放攻击,被盗智能卡攻击,被盗验证者攻击,内部攻击等。另外,理想的基于智能卡的密码认证方案应该满足一些安全性要求,如无验证表,自由选择密码,无密码泄露,双向认证,会话密钥协商,前向保密,用户匿名登录,效率低,密码输入错误等。不幸的是,现有的密码认证方案都不能抵御上述攻击并满足所有安全要求。

在2012年,Chen等人[9]提出了一个强健的基于智能卡的远程用户密码认证方案,该方案刻印可以抵御Sood等人的方案和Song方案的安全缺陷。 他们声称他们的方案不仅保留了原来的安全要求,而且实现了相互认证。但是,在2013年,Li等人[10]指出,Chen等人的方案不提供前向安全,不能迅速检测到错误的密码。之后,Li等人提出了一种增强型的基于智能卡的远程用户密码认证方案,该方案可以解决Chen等人方案的安全缺陷。

在本文中,我们分析了Li等人的远程用户认证方案的安全性,并指出Li等人的远程用户认证方案仍然容易受到密码猜测攻击,用户模拟攻击 ,服务器伪装攻击等,该协议也不提供用户和服务器之间的相互认证。

为了分析Li等人的远程用户认证方案的安全性,我们假设攻击者可以通过监视功耗来获取存储在智能卡中的秘密值[11-12],并可以拦截用户与服务器之间通信的信息。此外,我们假设攻击者可能拥有破坏安全协议的能力[4]。

- 在登录和认证阶段,攻击者可以完全控制用户和服务器之间的通信通道。也就是说,攻击者可以在通信过程中拦截,插入,删除或修改任何消息。

- 攻击者可以窃取用户的智能卡,然后提取存储在智能卡中的秘密值,或窃取用户的密码,但不能同时获得以上两者。

显然,如果用户的智能卡和密码同时被盗,那么就无法阻止攻击者冒充用户。 因此,如果仅发生以上两者中的一种情况,则远程用户认证方案应该是安全的。

本文的其余部分安排如下。在第二节中,我们简要回顾了Li等人的认证方案。在第三节中,我们给出了Li等人的方案的安全性分析。第四节介绍了本文提出的安全性增强方案,第五节给出了增强方案的安全性分析。最后,第六节是本文的结论。

II. Li等人协议的回顾

2013年,Li等人[10]提出了一种增强型的基于智能卡的远程用户密码认证方案。我们首先回顾Li等人的方案来给出更详细的安全性分析。

该方案由三个阶段组成:注册阶段,登录阶段和认证阶段。表1中定义了本文中使用的符号。

为了初始化该方案,服务器S选择大质数p和q使得 ,则S选择主密钥xisin;Zq和一个合适的单向散列函数h()。

表一

符号和定义

|

符号 |

定义 |

|

Ui |

用户i |

|

S |

服务器 |

|

IDi |

用户i的身份 |

|

PWi |

用户i的密码 |

|

BIOi |

用户i的生物信息 |

|

h() |

一个安全的哈希函数 |

|

x |

服务器持有的主私钥 |

|

A||B |

A与B的连接 |

|

Aoplus;B |

A与B的异或运算 |

- 注册阶段

当用户Ui想要注册到远程服务器时,该阶段就会发生。

1. 用户Ui通过一个安全的信道将他的身份IDi和他的密码PWi提交给远程服务器S。

2. S计算安全参数,x为服务器选择的一个私钥。

3. S储存在智能卡中,并且通过一个安全的信道发送给用户。

- 登录阶段

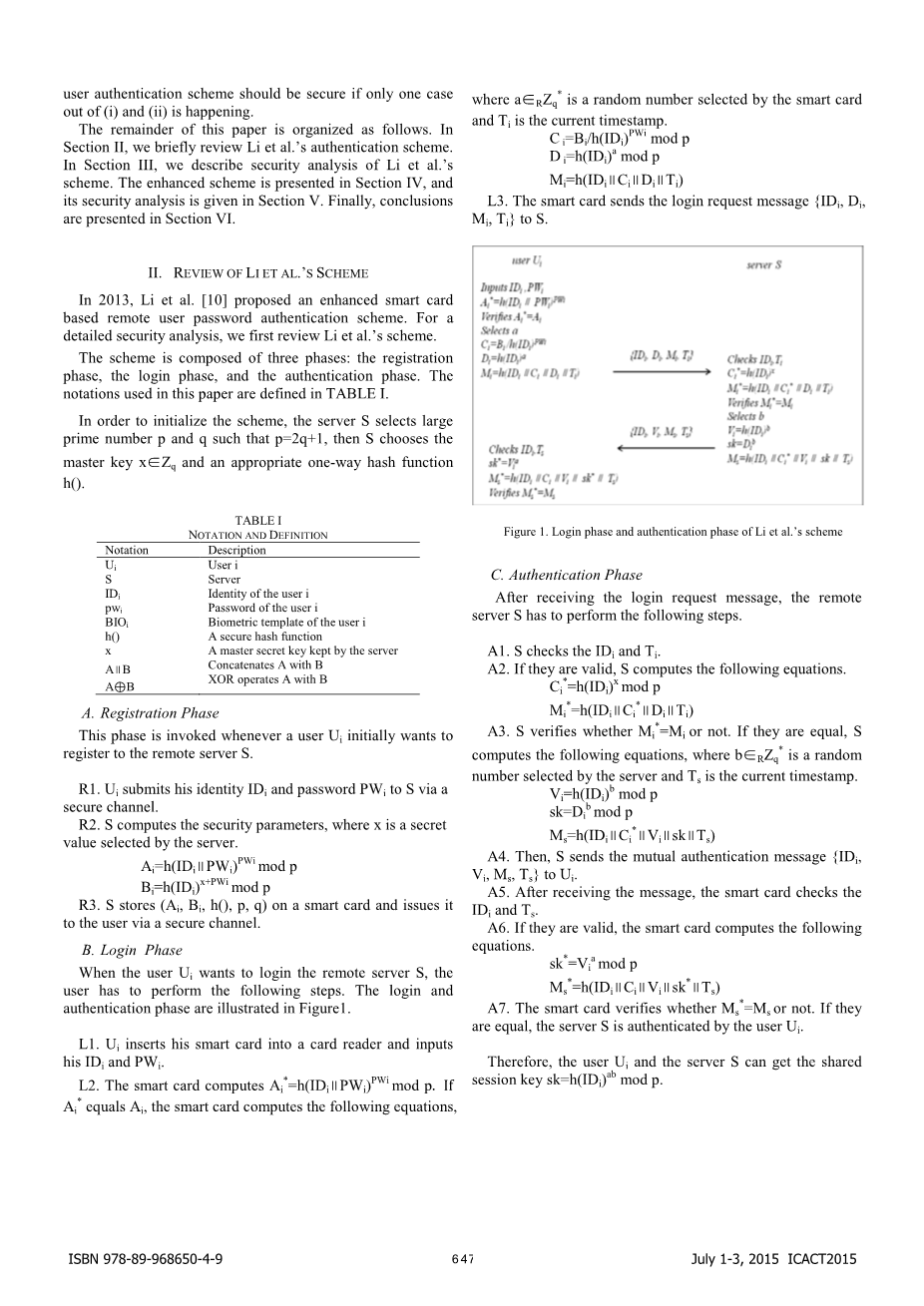

当一个用户Ui想要登录到远程服务器S时,用户需要执行以下几个步骤,登录和认证的阶段如图一所示。

图一. Li等人协议的登录和认证阶段

1. 用户Ui将智能卡插入读卡器并输入密码PWi和身份IDi。

2. 智能卡计算。如果,智能卡计算以下等式,是一个由智能卡计算的随机数,Ti是当前时间戳。

3. 智能卡发送登录请求信息给远程服务器。

- 认证阶段

远程服务器S接收到登录请求后,将执行以下步骤。

- 远程服务器S检查IDi和Ti,

- 如果它们都是有效的,S计算以下几个等式。、

3. S验证是否。如果相等,服务器计算以下等式,是一个由服务器计算的随机数,Ti是当前时间戳。

- 之后,服务器发送相互认证的信息给用户。

- 智能卡收到信息后,检查IDi和Ts。

- 如果它们都是有效的,智能卡计算以下等式。

- 智能卡验证是否有,如果它们相等,服务器和用户认证成功。

因此,用户Ui和服务器S可以得到会话密钥。

III.Li等人协议的安全性分析

在本节中,我们分析Li等人的方案的安全缺陷。 为了进行分析,我们假设攻击者可以通过监视功耗[11-12]来获取存储在智能卡中的秘密值并拦截用户和服务器之间的通信信息。

- 密码猜测攻击

普遍来讲,大多数用户倾向于选择方便而易于记住的密码。因此,这些密码可能容易受到密码猜测攻击。如果攻击者可以通过监视功耗从合法用户的智能卡中非法提取秘密值(Ai),则攻击者可以通过执行密码猜测攻击从而可以容易地得到合法用户的密码,其中每一个为PW而猜测出来的PWi*,可以通过以下步骤来验证。

- 在注册阶段,攻击者计算私密值。

- 攻击者通过检查是否有来验证PWi*的正确性。

- 攻击者重复以上步骤直到猜测出的密码是正确的。

因此,攻击者可以通过执行密码猜测攻击来轻松获得合法用户的密码。结果就是,攻击者可以成功地冒充合法用户并用猜测的用户密码PWi*登录合法服务器。

- 用户模拟攻击

一旦攻击者猜测出了用户的密码和非法从智能卡中提取的私密值,攻击者就按照以下步骤进行用户模拟攻击。如图2所示。

- 攻击者计算下面的公式,是一个由攻击者计算的随机数,Ti*是当前时间戳。

- 之后,攻击者发送伪造的登录请求信息给服务器。

服务器收到伪造的登录请求的信息,先检查IDi和Ti*,如果它们有效,服务器计算和

- 在收到伪造的登录请求消息后,S检查IDi和Ti *。如果它们是有效的,S计算和。

- S验证是否有,如果相等,则攻击者就成功被服务器认证。

- 服务器伪造攻击

利用猜测的用户密码PWi *,从用户的智能卡提取的秘密值(Bi)和被截获的信息(Di),攻击者可以按照以下几个步骤执行服务器伪造攻击。过程如图二所示。

图二.用户模拟攻击和服务器伪造攻击

- 攻击者计算以下等式,是由攻击者选择的随机数,Ts*是当前时间戳。

- 之后,攻击者发送伪造的相互认证的信息给用户。

- 收到伪造的认证信息,智能卡检查和,如果它们有效,智能卡计算以下等式。

- 智能卡验证是否有,如果相等,攻击者被合法的服务器认证。

- 相互认证和会话密钥协商

通常情况下,如果一个认证方案不能抵抗用户模拟攻击,服务器伪装攻击,则该方案不能提供用户与远程服务器之间的相互认证。因此,Li等人的方案未能提供上述3.B,3.C所述的相互认证。也就是说,如果攻击者通过监视功耗来从合法用户的智能卡获得秘密值(Bi)并拦截用户与服务器之间的通信信息(Di),则攻击者可以容易地获得伪造的登录请求消息通过计算,,并且。接收到伪造的登录请求消息后,服务器将攻击者认证为合法用户。另外,服务器在认证阶段通过计算,,,。通过相互认证消息,攻击者可以获得服务器和用户之间通信的共享会话密钥。

通过安全性分析,可以看出Li等人的方案仍然容易受到各种攻击并且无法提供相互认证。

IV.增强的协议

在本节中,我们提出一个增强方案来改善Li等人方案的安全缺陷。增强方案分为三个阶段:注册阶段,登录阶段和认证阶段。为了初始化该方案,服务器S选择大质数p和q使得p = 2q 1,然后S选择主密钥xisin;Zq和适当的单向散列函数h()。

- 注册阶段

当用户Ui想要注册远程服务器S时,该阶段就会发生。

- 用户Ui通过一个安全的信道提交他的身份IDi和密码信息给服务器,同时,用户Ui通过一个特定的设备提交他的生物状态信息给服务器。K是用户随机选取的随机数。

- 服务器存储在智能卡中并通过一个安全的信道发送给用户。

- 之后,用户存储K在智能卡中。

- 登录阶段

当一个用户Ui想要登录到远程服务器S时,智能卡需要执行以下几个步骤,登录阶段如图三所示。

图三.登录和认证阶段

- Ui插入它的智能卡到读卡器中,并输入他的身份IDi和密码PWi。同时,通过一个特殊的设置输入生物信息BIOi,

- 智能卡计算,如果计算出的,智能卡进行登录阶段剩下的步骤。

- 智能卡计算以下等式,是一个由智能卡选取的随机值,Ti是当前时间戳。

- 智能卡发送登陆请求给服务器。

- 认证阶段

当远程服务器S收到用户的登录请求消息后,此阶段就会发生。在收到来自用户的消息后

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[22881],资料为PDF文档或Word文档,PDF文档可免费转换为Word

您可能感兴趣的文章

- 饮用水微生物群:一个全面的时空研究,以监测巴黎供水系统的水质外文翻译资料

- 步进电机控制和摩擦模型对复杂机械系统精确定位的影响外文翻译资料

- 具有温湿度控制的开式阴极PEM燃料电池性能的提升外文翻译资料

- 警报定时系统对驾驶员行为的影响:调查驾驶员信任的差异以及根据警报定时对警报的响应外文翻译资料

- 门禁系统的零知识认证解决方案外文翻译资料

- 车辆废气及室外环境中悬浮微粒中有机磷的含量—-个案研究外文翻译资料

- ZigBee协议对城市风力涡轮机的无线监控: 支持应用软件和传感器模块外文翻译资料

- ZigBee系统在医疗保健中提供位置信息和传感器数据传输的方案外文翻译资料

- 基于PLC的模糊控制器在污水处理系统中的应用外文翻译资料

- 光伏并联最大功率点跟踪系统独立应用程序外文翻译资料